| [

Новые сообщения ·

Участники ·

Правила форума ·

Поиск ·

RSS ] |

Быстрый поиск по сайту |

|

|

|

«ЛК»: шпионская сеть, ворующую данные у госструктур

| |

| WildeJagd | Дата: Вторник, 15.01.2013, 04:19 | Сообщение # 1 |

|

со-Админ

Wilde Jagd

Сообщений: 3420

Отсутствует

| «Касперский» вскрыл шпионскую сеть, ворующую данные у госструктур по всему миру

14.01.13, Пн, 17:20, Мск, Текст: Наталья Лаврентьева

«Лаборатория Касперского» обнаружила уникальное ПО, с помощью которого кибершпионы воровали данные с сотен компьютеров государственных организаций по всему миру на протяжении нескольких лет. В компании полагают, что у его создателей русскоязычные корни.

«Лаборатория Касперского» сообщила о выявлении масштабной кибершпионской операции по атакам компьютерных сетей и краже данных из дипломатических и правительственных структур по всему миру. По информации компании, среди жертв также встречаются научно-исследовательские институты, компании, занимающиеся вопросами энергетики, в том числе ядерной, космические агентства, а также торговые предприятия.

Операция, которую в «Касперском» окрестили кодовым названием «Красный Октябрь», началась в 2007 г. и продолжается по настоящее время. Как рассказали CNews в компании, Россия – на первом месте среди всех стран, которые подвергались атакам в рамках данной операции. Из каких именно структур утекали данные, в «Касперском» предпочли не раскрывать, пока не завершено расследование.

Помимо России, наиболее часто данные крались с компьютеров в организациях ряда республик бывшего СССР, в Бельгии, Индии, Иране, Афганистане, рассказали CNews в «Касперском». По словам ведущего антивирусного эксперта «Касперского» Виталия Камлюка, в списке «жертв» также числятся организации в США, Италии, Морокко и Швейцарии.

Создатели «Красного октября» разработали собственное вредоносное ПО, имеющее уникальную модульную архитектуру, состоящую из вредоносных расширений, модулей, предназначенных для кражи информации, говорят в «Касперском». В антивирусной базе компании это вредоносное ПО классифицируется как Backdoor.Win32.Sputnik. «Регистрационные данные командных серверов и информация, содержащаяся в исполняемых фалах вредоносного ПО, дают все основания предполагать наличие у киберпреступников русскоязычных корней», - говорят в «Касперском».

Среди наиболее примечательных характеристик использующегося киберпреступниками ПО, в «Касперском» отмечают наличие в нем модуля, позволяющего «воскрешать» заражённые машины. Модуль встраивается как плагин в Adobe Reader и Microsoft Office и обеспечивает атакующим повторный доступ к системе в случае, если основная вредоносная программа была детектирована и удалена или если произошло обновление системы. Кроме того, оно позволяет красть данные и с мобильных устройств.

В «Касперском» отмечают, что столкнулись одной из наиболее масштабных сетей кибершпионажа, которые встречали ранее

Для заражения систем в организациях преступники использовали фишинговые письма, адресованные конкретным сотрудникам той или иной организации. В состав письма входил специальный троян, для установки которого письма содержали эксплойты, использовавшие уязвимости в Microsoft Office, поясняют в «Касперском».

Виталий Камлюк говорит, что чаще всего с компьютеров крались различные документы, базы данных, ключи шифрования и пароли. Среди форматов украденных файлов в «Касперском» обнаружили файлы с расширением acid*, говорящем об их принадлежности к секретному ПО Acid Cryptofiler, которое используют ряд организаций, входящих в состав Евросоюза и НАТО.

По словам Виталия Камлюка, в соответствии со статистикой Kaspersky Security Network (KSN) в общей сложности было заражено более 300 компьютеров. Для контроля сети заражённых машин киберпреступники использовали более 60 доменных имён и серверы, расположенные в различных странах мира, значительная их часть была расположена на территории Германии и России, выяснили в «Касперском». В разговоре с CNews Камлюк отметил, что местоположение главного сервера шпионской сети пока остается неизвестным.

Для определения жертв кибершпионажа эксперты «Лаборатории Касперского» анализировали данные, полученные из двух основных источников: облачного сервиса KSN и специальных серверов, предназначенных для наблюдения за инфицированными машинами, выходящими на связь с командными серверами.

«Наше исследование началось после получения файлов от одного из наших партнеров, который пожелал остаться анонимным. Очень скоро мы поняли, что имеем дело с одной из наиболее масштабных сетей кибершпионажа, которую мы встречали, - заявил CNews Виталий Камлюк. - Количество и разнообразие вредоносного кода этой кампании просто невероятно – более 1000 уникальных файлов и 34 типа различных модулей. Кроме того, мы полагаем, что нам доступна лишь часть реальной картины, которая в реальности гораздо больше и шире».

Расследование по этому поводу компания начала в октябре 2012 г. и сейчас продолжает его совместно с международными организациями, правоохранительными органами и национальными Командами реагирования на компьютерные инциденты (Computer Emergency Response Teams, CERT).

CNews

|

| |

| |

| WildeJagd | Дата: Суббота, 19.01.2013, 02:19 | Сообщение # 2 |

|

со-Админ

Wilde Jagd

Сообщений: 3420

Отсутствует

| Киберпреступники организовали масштабную сеть шпионажа за дипломатическими и правительственными структурами различных стран мира

18.01.13, Пт, 13:43, Мск

«Лаборатория Касперского» опубликовала результаты исследования масштабной кампании, проводимой киберпреступниками с целью шпионажа за дипломатическими, правительственными и научными организациями в различных странах мира. Как сообщили CNews в компании, действия злоумышленников были направлены на получение конфиденциальных данных, открывающих доступ к компьютерным системам, персональным мобильным устройствам и корпоративным сетям, а также сбор сведений геополитического характера. Основной акцент атакующие сделали на республиках бывшего СССР, странах Восточной Европы, а также ряде государств в Центральной Азии.

Расследование серии атак на компьютерные сети международных дипломатических представительств эксперты «Лаборатории Касперского» начали в октябре 2012 г., в ходе которого обнаружили масштабную кибершпионскую сеть. По итогам её анализа эксперты компании пришли к выводу, что операция под кодовым названием «Красный октябрь» (Red October) началась еще в 2007 г. и продолжается до сих пор.

«Основной целью киберпреступников стали дипломатические и правительственные структуры по всему миру. Однако среди жертв также встречаются научно-исследовательские институты, компании, занимающиеся вопросами энергетики, в том числе ядерной, космические агентства, а также торговые предприятия», — рассказали в «Лаборатории Карперского». По словам экспертов, создатели «Красного октября» разработали собственное вредоносное ПО с уникальной модульной архитектурой, состоящей из вредоносных расширений, модулей, предназначенных для кражи информации. В антивирусной базе «Лаборатории Касперского» данная вредоносная программа имеет название Backdoor.Win32.Sputnik.

По данным компании, для контроля сети заражённых машин киберпреступники использовали более 60 доменных имён и серверы, расположенные в различных странах мира. При этом значительная их часть находилась на территории Германии и России. Анализ инфраструктуры серверов управления, проведенный экспертами «Лаборатории Касперского», показал, что злоумышленники использовали целую цепочку прокси-серверов, чтобы скрыть местоположение главного сервера управления.

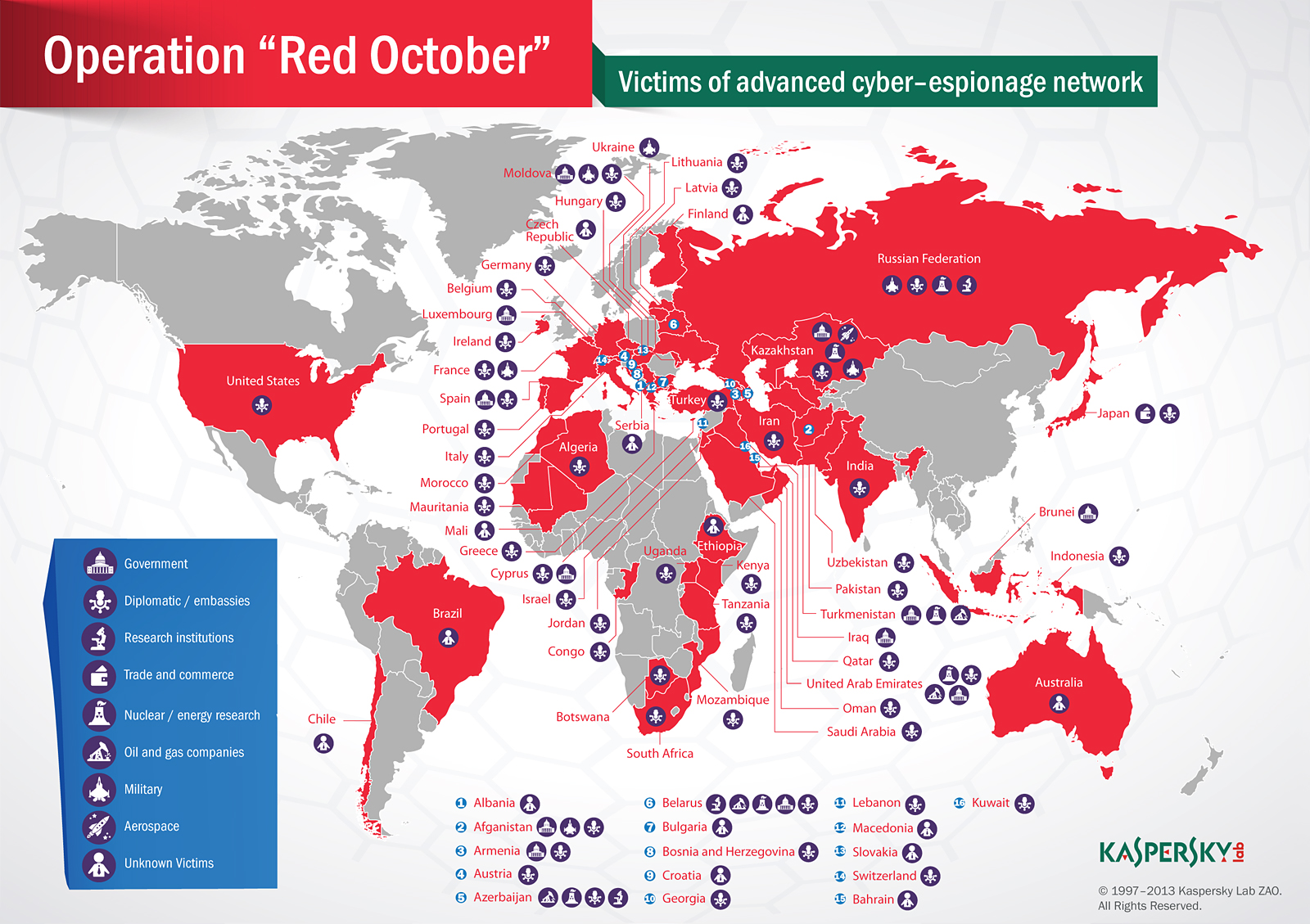

Жертвы масштабной операции кибершпионажа «Красный октябрь»

Преступники похищали из заражённых систем информацию, содержащуюся в файлах различных форматов. Среди прочих эксперты обнаружили файлы с расширением acid*, что, по их мнению, говорит об их принадлежности к секретному программному обеспечению Acid Cryptofiler, которое используют ряд организаций, входящих в состав Европейского Союза и НАТО.

Для заражения систем преступники рассылали фишинговые письма, адресованные конкретным получателям в той или иной организации. В состав письма входила специальная троянская программа, для установки которой письма содержали эксплойты, использовавшие уязвимости в Microsoft Office. «Эти эксплойты были созданы сторонними злоумышленниками и ранее использовались в различных кибератаках, нацеленных как на тибетских активистов, так и на военный и энергетический секторы ряда государств азиатского региона», — пояснили в «Лаборатории Касперского».

Среди наиболее примечательных характеристик компонент вредоносной программы эксперты выделяют: модуль восстановления, позволяющий преступникам «воскрешать» заражённые машины — модуль встраивается как плагин в Adobe Reader и Microsoft Office и обеспечивает атакующим повторный доступ к системе в случае, если основная вредоносная программа была детектирована и удалена или если произошло обновление системы; усовершенствованные криптографические шпионские модули, предназначенные для кражи информацию, в том числе из различных криптографических систем — например, из Acid Cryptofiler, которая используется с 2011 г. для защиты информации в таких организациях, как НАТО, Европейский Союз, Европарламент и Еврокомиссия; возможность инфицирования мобильных устройств — помимо заражения традиционных рабочих станций, это вредоносное ПО способно красть данные с мобильных устройств, в частности смартфонов (iPhone, Nokia и Windows Phone), также злоумышленники могли красть информацию о конфигурации с сетевого промышленного оборудования (маршрутизаторы, коммутационные устройства) и даже удалённые файлы с внешних USB-накопителей.

По словам экспертов «Лаборатории Касперского», регистрационные данные командных серверов и информация, содержащаяся в исполняемых файлах вредоносного ПО, дают все основания предполагать наличие у киберпреступников русскоязычных корней.

«Лаборатория Касперского» совместно с международными организациями, правоохранительными органами и национальными Командами реагирования на компьютерные инциденты (Computer Emergency Response Teams, CERT) продолжает расследование операции.

CNews

|

| |

| |

| WildeJagd | Дата: Вторник, 22.01.2013, 03:34 | Сообщение # 3 |

|

со-Админ

Wilde Jagd

Сообщений: 3420

Отсутствует

|

источник: Fotobank.ru

«Лаборатория Касперского» раскрыла крупную шпионскую сеть

текст: /Infox.ru

опубликовано 15 янв ‘13 06:46

Российские специалисты по компьютерной безопасности объявили об обнаружении опасного компьютерного вируса Red October, с помощью которого хакеры с 2007 года имели возможность похищать из компьютеров секретную информацию.

Исследователи из «Лаборатории Касперского» утверждают, что вирус был нацелен на компьютерные системы многих правительственных учреждений, включая посольства, ядерные исследовательские центры и предприятия нефтяной и газовой промышленности.

Программа должна была похищать зашифрованные файлы и даже могла восстанавливать информацию, стертую с жесткого диска.

Как отметил один эксперт, профессор Суррейского университета Алан Вудворд, размах атаки был «весьма значительным».

«Главной мишенью этой хакерской кампании были страны Восточной Европы, бывшие советские республики и страны Центральной Азии, хотя ее жертвы могли находиться и в любом другом месте, включая Западную Европу и Северную Америку, - говорится в официальном заявлении «Лаборатории Касперского». - Злоумышленники собирали секретную информацию, в том числе разведданные геополитического значения, коды доступа к закрытым компьютерным системам, а также данные личных устройств мобильной связи и сетевого оборудования».

«Вирус был обнаружен в октябре прошлого года, - рассказал в интервью Би-би-си ведущий антивирусный эксперт «Лаборатории Касперского» Виталий Камлюк. - Мы начали проверку и быстро поняли, что имеем дело с массированной кибератакой. Число жертв было весьма ограничено, и все они были тщательно отобраны. Все они были связаны с очень серьезными организациями».

Вирусная программа Red October («Красный Октябрь»), названная в честь вымышленной российской подводной лодки из шпионского романа Тома Клэнси, очень напоминает нашумевшую кибератаку Flame.

Она также имеет модульную структуру, где каждый из модулей наделен своей функцией.

«Один из модулей отвечает за восстановление файлов, стертых с USB-устройств, - поясняет Камлюк. - Он засекает момент подключения такого устройства и пытается восстановить файлы. Такого нам еще не приходилось наблюдать во вредоносных программах».

Другая уникальная особенность вируса Red October, по словам профессора Вудворда, заключается в том, что он может притвориться «убитым» в случае выявления.

«Если его находят, он прячется, - поясняет профессор. - А когда всем кажется, что опасность миновала, вы просто отправляете электронное послание и вирус пробуждается вновь».

По словам Виталия Камлюка, программный код изобилует англицизмами с русским налетом: «Нам часто попадается слово «proga» - это русское сленговое обозначение программы, которого нет ни в каком другом языке».

Но, как предупреждает профессор Вудвард, «в таинственном мире шпионажа этот может быть лишь ложный след, потому что здесь ничего нельзя принимать за чистую монету».

Подробный 100-страничный отчет об этой вредоносной программе «Касперский» планирует опубликовать на этой неделе.

|

| |

| |

|

Четверг, 26.06.2025, 10:23 |

| Copyright MyCorp © 2025 | Сайт создан в системе uCoz |  |

|